Mr Robot CTF

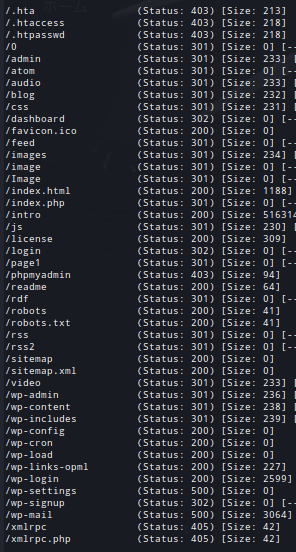

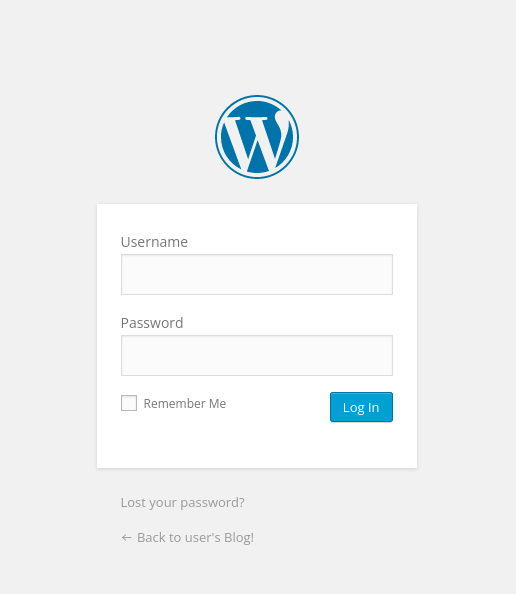

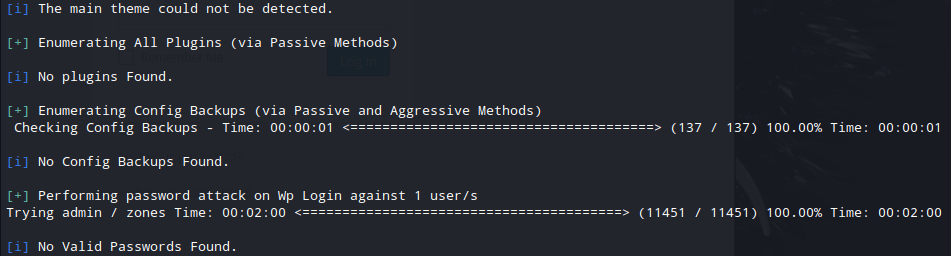

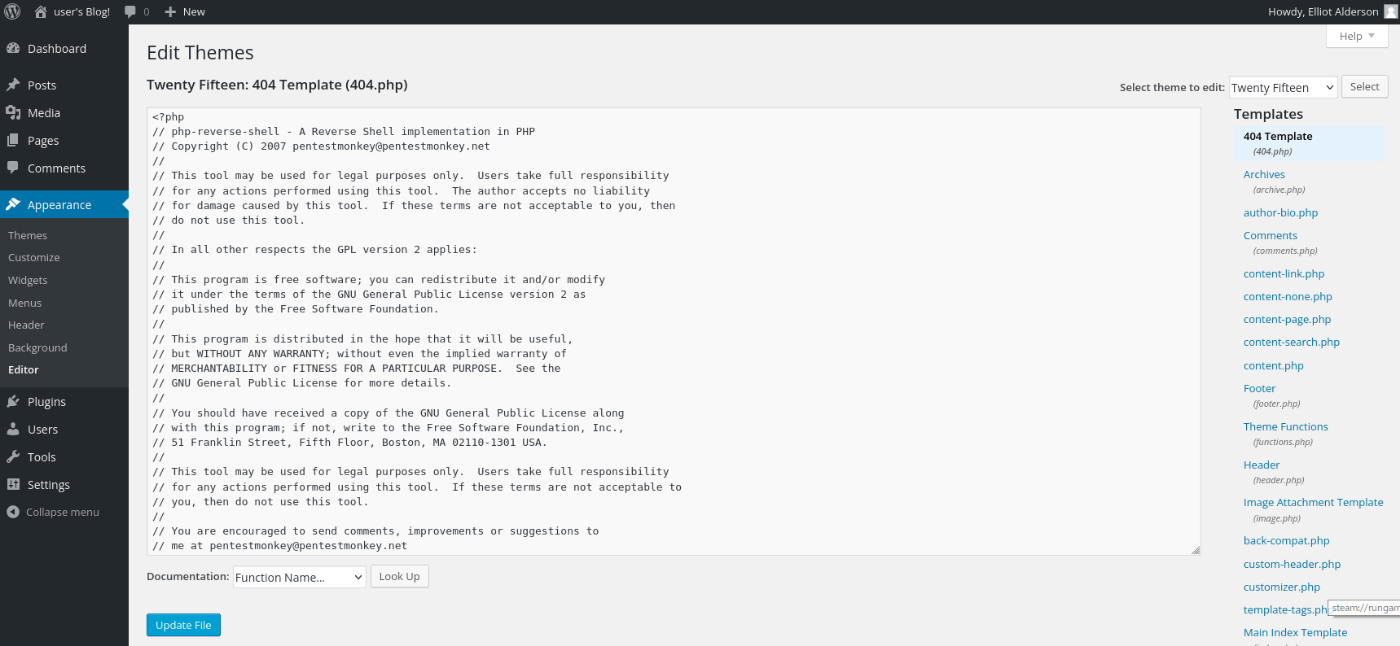

Mr Robot CTF Challenge この記事では,vulnhub の mr-robotCTF を攻略していきます. とりあえず最初はサイト内の探索&開発者ツールを使用したコードの探索を行います. サイトにアクセスすると表示されるコマンド群を入力してみましたが,元ネタ?関係の内容が表示されるだけで,特に役に立ちそうな情報は無い. robot.txt を確認すると下記の表記を見つけたので,/key-1-of-3.txt にアクセスすると,一つ目の flag をゲット! 気になる辞書ファイルがあるので,/fsocity.dic にアクセスし,ダウンロードしておきます. 次は nmap を使用したポート探索と gobuster を使用したディレクトリ探索を行います. /wp-login が Status:200 で開いているのでアクセスしてみます. 先ほどダウンロードした fsocity.dic の中身を見てみると,重複している単語があったので,辞書攻撃をやりやすくするために,並び替えと重複単語を削除を行います. 加工した辞書ファイルを passwords に設定し,辞書攻撃を行いましたが,有用な情報は発見できず… ログイン情報がなかなか得られず,かなり時間を取られたのですが/license にアクセスし HTML を見てみると,気になる値があったので base64 decode してみると,ログイン情報が見つかりました. このログイン情報を使用して wp-login にアクセスし,リバースシェルを仕掛けてみます. 今回は pentestmonkey のphp-reverse-shellを 404 ページに仕掛け,netcat を使用し待ち受けます. 権限昇格できそうな情報を探します. まずは SUID ビットが設定されている全てのディレクトリを検索すると, nmap に SUID がセットされているため,GTFOBins を使用して脆弱性を調べます. nmap の対話型モードを使用した特権昇格が可能みたいなので,この脆弱性を利用すると,無事に特権昇格に成功し,最後の flag を取得できました!はじめに

実行環境

チャレンジ開始

User-agent: *

fsocity.dic

key-1-of-3.txt

|

what you do just pull code from Rapid9 or some s@#% since when did you become a script kitty?

do you want a password or something? ZWxsaW90OkVSMjgtMDY1Mgo=

|

リバースシェルが成功し,侵入できたのでシェルの安定化を行います. password.raw-md5 の内容を CrackStation で解析すると robot のパスワードを入手できたので,ユーザーを切り替え 2 つ目の flag もゲットしました!

リバースシェルが成功し,侵入できたのでシェルの安定化を行います. password.raw-md5 の内容を CrackStation で解析すると robot のパスワードを入手できたので,ユーザーを切り替え 2 つ目の flag もゲットしました!

特権昇格

)

# whoami

# cd root

# ls

# cat key-3-of-3.txt